Зміст

- Захищений віддалений доступ до мережі за допомогою OpenVPN

- Майстер конфігурації OpenVPN

- Бакени аутентифікації OpenVPN

- Створення органу сертифікації

- Створення сертифіката сервера

- Загальні налаштування OpenVPN

- Криптографічні налаштування

- Налаштування тунелю OpenVPN

- Тунельна мережа

- Локальна мережа

- Параметри клієнта OpenVPN

- Правила брандмауера

- Трафік від клієнтів до сервера

- Трафік від клієнтів через VPN

- Завершення роботи майстра

- Створення користувачів VPN із сертифікатами

- Встановлення пакета експорту клієнта OpenVPN

- Поведінка підключення клієнта

- Завантаження клієнтських пакетів OpenVPN

- Тестування з’єднання VPN

- Мобільний клієнт OpenVPN Connect

- Двофакторна автентифікація

Сем має понад 10 років досвіду роботи з брандмауерами pfSense і написав понад 30 статей на цю тему.

Захищений віддалений доступ до мережі за допомогою OpenVPN

У цій статті ви дізнаєтесь, як налаштувати віддалений доступ до мережі за допомогою OpenVPN на pfSense.

Використання VPN або віртуальної приватної мережі - це найбезпечніший спосіб віддаленого доступу до домашньої чи ділової мережі. VPN забезпечують надійну безпеку, шифруючи весь трафік, що надходить між мережею та віддаленим клієнтом.

Оскільки pfSense є відкритим і доступний безкоштовно, цей проект не буде коштувати вам нічого виконувати.

Цей посібник передбачає, що у вас вже працює функціональний брандмауер pfSense. Якщо у вас його ще немає, ви можете легко побудувати один за допомогою старого комп’ютера або навіть запустити віртуальний за допомогою VirtualBox.

Майстер конфігурації OpenVPN

Найпростіший спосіб налаштування OpenVPN на pfSense - це використання вбудованого майстра налаштування VPN. Майстер проведе вас через процес створення центру сертифікації, видачі сертифіката сервера та налаштування параметрів сервера OpenVPN.

Щоб запустити конфігурацію, відкрийте меню VPN у веб-інтерфейсі та виберіть OpenVPN, а потім клацніть на вкладці майстрів.

Для першого кроку майстра конфігурації вам потрібно буде вибрати тип серверної автентифікації. OpenVPN надає три різні методи автентифікації.

Локальний доступ користувачів - це найпростіший метод, оскільки він не потребує зовнішнього сервера автентифікації.

Бакени аутентифікації OpenVPN

| Бекенд автентифікації | Опис |

|---|---|

Локальний доступ користувачів | Керуйте користувачами VPN за допомогою локального менеджера користувачів pfSense. |

LDAP | Керуйте доступом користувачів за допомогою служб активних каталогів Windows. |

РАДІУС | Керуйте користувачами на зовнішньому сервері автентифікації RADIUS. |

Створення органу сертифікації

Наступним кроком конфігурації є створення центру сертифікації для видачі сертифікатів. Якщо в pfSense вже налаштовано CA, ви можете вибрати його для OpenVPN замість створення нового.

Якщо ви створюєте новий центр сертифікації, вам потрібно буде заповнити всі поля майстра, щоб продовжити.

Довжини ключа за замовчуванням 2048 біт достатньо, але ви можете використовувати ключ довшої довжини, якщо потрібно більше захисту. Більші розміри ключів безпечніші, але вони потребуватимуть більше ресурсів центрального процесора.

Створення сертифіката сервера

Після створення центру сертифікації повинен бути виданий сертифікат сервера для OpenVPN. Знову вам потрібно буде вибрати розмір ключа, який відповідає вашим потребам безпеки та ресурсам процесора.

Термін дії сертифіката за замовчуванням - 3650 днів (10 років). Для середовищ із підвищеною безпекою слід розглянути можливість зменшення терміну дії сертифіката. Для домашніх користувачів термін служби за замовчуванням - це нормально.

Загальні налаштування OpenVPN

У загальних налаштуваннях вам потрібно буде вибрати інтерфейс, який OpenVPN буде прослуховувати для підключення. У більшості випадків це буде зовнішній інтерфейс (WAN), який підключений до Інтернету.

Рекомендованим протоколом для більшості користувачів є UDP на IPV4. UDP швидше, ніж TCP, але може бути менш надійним, оскільки доставка пакетів не гарантується. TCP забезпечить більш високу надійність, але може бути повільнішим, оскільки більше накладних витрат на протокол.

Використовуйте стандартний порт прослуховування 1194, якщо у вас немає особливої потреби використовувати інший порт.

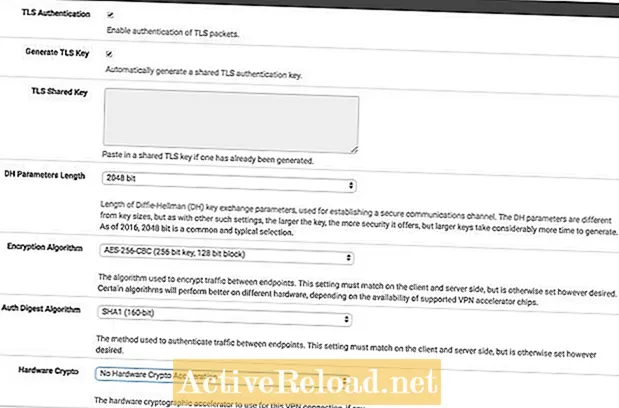

Криптографічні налаштування

Усі криптографічні налаштування можна залишити за замовчуванням, досвідчені користувачі, можливо, захочуть змінити ці налаштування відповідно до своїх конкретних потреб безпеки.

Якщо ви використовуєте апаратний криптографічний прискорювач, обов’язково виберіть його в цьому розділі.

Налаштування тунелю OpenVPN

Дві найважливіші настройки в розділі налаштувань тунелю - це мережа тунелів та локальна мережа.

Тунельна мережа

Тунельна мережа повинна бути новою мережею, яка на даний момент не існує в мережі або таблиці маршрутизації брандмауера pfSense. Коли клієнти підключаються до VPN, вони отримують адресу в цій мережі. Наприклад, ви можете ввести 10.0.0.0/24, якщо це ще не існує у вашій мережі.

Локальна мережа

Введіть адресу мережі, до якої клієнти підключатимуться, у вікні локальної мережі. За замовчуванням pfSense використовує 192.168.1.0/24 як локальну мережу, тому більшість користувачів вводять це як мережеву адресу, якщо вони не вказали іншу мережу.

Решта налаштувань у розділі тунелю можна залишити за замовчуванням.

Параметри клієнта OpenVPN

Параметри в розділі налаштувань клієнта будуть призначені клієнтам OpenVPN під час підключення до мережі.

Більшості користувачів потрібно буде лише турбуватися про введення DNS-сервера в розділі налаштувань клієнта. Якщо ви також використовуєте pfSense як свій локальний DNS-сервер, ви повинні ввести локальну адресу брандмауера pfSense (зазвичай 192.168.1.254). Якщо ви використовуєте окремі DNS-сервери, ви можете ввести їх і тут.

За бажанням клієнти можуть також надавати домен DNS та сервери NTP за замовчуванням.

Правила брандмауера

Однією приємною особливістю майстра OpenVPN є його здатність автоматично генерувати необхідні правила брандмауера в pfSense, щоб дозволити підключення до сервера VPN. У більшості основних налаштувань ви повинні ввімкнути обидва ці параметри. Якщо ви не використовуєте автоматичні правила, вам слід створити правила вручну, щоб дозволити клієнтам підключатися до VPN.

Трафік від клієнтів до сервера

Увімкнення цієї опції автоматично генерує правила брандмауера, щоб дозволити вхідні підключення до сервера OpenVPN від клієнтів у будь-якій точці Інтернету.

Трафік від клієнтів через VPN

Ця опція створить правило автоматичного брандмауера, яке дозволяє трафік від клієнтів, підключених до VPN, в будь-яку точку локальної мережі.

Завершення роботи майстра

Після введення всіх необхідних налаштувань майстер налаштування завершено. Клацніть закінчити, щоб застосувати всі налаштування до pfSense.

Створення користувачів VPN із сертифікатами

Після завершення конфігурації OpenVPN ви готові розпочати додавання користувачів VPN. Якщо під час роботи майстра конфігурації вибрано локальний параметр доступу користувача, тоді користувачів можна додати за допомогою менеджера користувачів pfSense (Системне меню Диспетчер користувачів).

Введіть ім'я користувача, пароль і натисніть прапорець сертифіката, щоб сформувати сертифікат користувача. Обов’язково встановіть ім’я в полі описового імені, а потім натисніть кнопку збереження, щоб завершити процес додавання користувача.

Встановлення пакета експорту клієнта OpenVPN

Я рекомендую встановити пакет експорту клієнта OpenVPN, доступний у pfSense, щоб значно спростити процес налаштування клієнтів.

Встановіть пакет за допомогою диспетчера пакетів pfSense, який знаходиться в системному меню. Введіть openvpn-client-export у вікно пошуку терміна менеджера пакетів та натисніть на встановити.

Після того, як пакет буде встановлений, у меню OpenVPN з’явиться нова вкладка «Експорт клієнта».

Поведінка підключення клієнта

У налаштуваннях експорту клієнта ви можете налаштувати кілька параметрів, які впливатимуть на поведінку підключення клієнта. Основним налаштуванням, яке ви можете змінити тут, є поле дозволу імені хосту. За замовчуванням для цього поля встановлено IP-адресу інтерфейсу, на якому запущений OpenVPN. Ви можете вибрати опцію "інше", якщо ви хочете ввести ім'я DNS, таке як динамічне ім'я хосту DNS.

Після внесення будь-яких змін натисніть кнопку «Зберегти за замовчуванням», щоб зберегти налаштування.

Завантаження клієнтських пакетів OpenVPN

Після налаштування параметрів експорту клієнта ви можете експортувати файли конфігурації клієнта та пакетні клієнти за допомогою утиліти.

Інструмент експорту клієнтів підтримує кілька різних операційних систем та клієнтів, включаючи Windows, Mac, Android та iOS.

Тестування з’єднання VPN

Після експорту клієнтського пакету ви готові розпочати перевірку підключення. Щоб перевірити підключення до Windows, просто встановіть клієнтський пакет і запустіть майстер встановлення.

Найкраща частина використання утиліти експорту клієнта OpenVPN полягає в тому, що клієнт буде автоматично налаштований на підключення до вашої VPN. Вам потрібно буде лише ввести своє ім’я користувача та пароль для підключення.

Мобільний клієнт OpenVPN Connect

Користувачі Android або iOS можуть легко підключитися, встановивши пакет OpenVPN connect через магазин програм. Після встановлення програми згенеруйте файл налаштувань експорту клієнта та перенесіть його на свій мобільний пристрій. Відкривши файл налаштувань, програма OpenVPN автоматично відкриється та імпортується профіль.

Двофакторна автентифікація

Для додаткової безпеки настійно рекомендую здійснити двофакторну автентифікацію. Двофакторна автентифікація (2fa) вимагає входу за допомогою пароля та другого коду, який зазвичай закінчується через короткий проміжок часу або є одноразовим паролем використання.

Налаштування 2fa - це складна тема, яка виходить за рамки цієї статті, але я запропоную кілька пропозицій нижче.

- Duo Mobile Radius Proxy

- RCDevs (безкоштовно до 40 користувачів)

Ця стаття є точною та вірною, наскільки відомо автору. Вміст призначений лише для інформаційних чи розважальних цілей і не замінює особистих порад чи професійних порад у ділових, фінансових, юридичних чи технічних питаннях.