Зміст

- Навіщо створювати систему виявлення вторгнень?

- Встановлення пакета Snort

- Отримання кодексу Oinkmaster

- Для отримання коду Oinkmaster виконайте наведені нижче дії.

- Введення коду Oinkmaster у Snort

- Оновлення правил вручну

- Додавання інтерфейсів

- Налаштування інтерфейсу

- Вибір категорій правил

- Яке призначення категорій правил?

- Як я можу отримати більше інформації про категорії правил?

- Популярні категорії правил Snort

- Налаштування попереднього процесора та потоку

- Запуск інтерфейсів

- Якщо Snort не вдається запустити

- Перевірка на наявність сповіщень

Сем працює мережевим аналітиком в алгоритмічній торговій фірмі. Він здобув ступінь бакалавра з інформаційних технологій в UMKC.

Навіщо створювати систему виявлення вторгнень?

Хакери, віруси та інші загрози постійно перевіряють вашу мережу, шукаючи спосіб потрапити. Для того, щоб уся мережа стала скомпрометована, потрібна лише одна зламана машина. З цих причин я рекомендую створити систему виявлення вторгнень, щоб ви могли захистити свої системи та відстежувати різні загрози в Інтернеті.

Snort - це IDS із відкритим кодом, який можна легко встановити на брандмауер pfSense, щоб захистити домашню або корпоративну мережу від зловмисників. Snort також може бути налаштований на функціонування як система запобігання вторгненню (IPS), що робить його дуже гнучким.

У цій статті я розповім вам про процес встановлення та налаштування Snort на pfSense 2.0, щоб ви могли розпочати аналіз трафіку в режимі реального часу.

Встановлення пакета Snort

Для початку роботи з Snort вам потрібно встановити пакет за допомогою диспетчера пакетів pfSense. Менеджер пакетів знаходиться в системному меню веб-графічного інтерфейсу pfSense.

Знайдіть Snort зі списку пакетів, а потім клацніть символ плюсу праворуч, щоб розпочати встановлення.

Це нормально, щоб snort займав пару хвилин, щоб встановити, він має кілька залежностей, які pfSense спершу повинен завантажити та встановити.

Після завершення встановлення Snort з'явиться в меню послуг.

Snort можна встановити за допомогою менеджера пакетів pfSense.

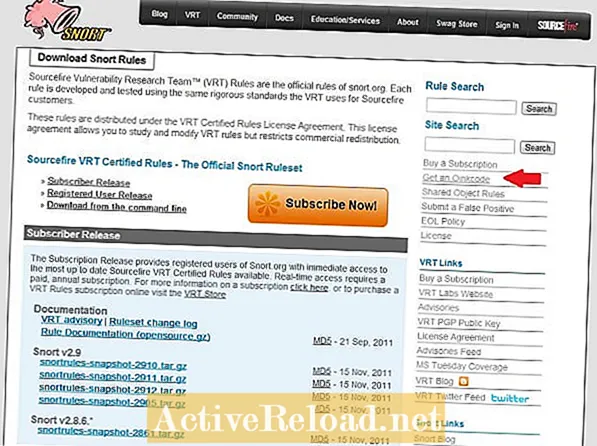

Отримання кодексу Oinkmaster

Щоб Snort був корисним, його слід оновити за допомогою останнього набору правил. Пакет Snort може автоматично оновити ці правила для вас, але спочатку ви повинні отримати код Oinkmaster.

Доступні два різні набори правил Snort:

- Набір випуску передплатників - це найсучасніший набір правил. Доступ до цих правил у режимі реального часу вимагає щорічної передплати.

- Інша версія правил - це зареєстрована версія користувача, яка є абсолютно безкоштовною для кожного, хто зареєструється на сайті Snort.org.

Основна різниця між двома наборами правил полягає в тому, що правила у зареєстрованому користувацькому випуску відстають на 30 днів від правил передплати. Якщо ви хочете отримати найсучасніший захист, вам слід отримати передплату.

Для отримання коду Oinkmaster виконайте наведені нижче дії.

- Завантажте потрібну версію на веб-сторінці Snort rules.

- Клацніть на «Зареєструвати рахунок» і створіть рахунок Snort.

- Після підтвердження свого облікового запису увійдіть на сайт Snort.org.

- Клацніть на «Мій рахунок» на верхній панелі посилань.

- Клацніть на вкладку "Підписки та Oinkcode".

- Клацніть на посилання Oinkcodes, а потім натисніть "Створити код".

Код зберігатиметься у вашому обліковому записі, щоб ви могли отримати його пізніше, якщо це буде потрібно. Цей код потрібно буде ввести в налаштування Snort у pfSense.

Для завантаження правил із Snort.org потрібен код Oinkmaster.

Введення коду Oinkmaster у Snort

Після отримання Oinkcode його потрібно ввести в налаштуваннях пакета Snort. Сторінка налаштувань Snort з’явиться в меню послуг веб-інтерфейсу. Якщо його не видно, переконайтеся, що пакет встановлений, і за потреби переінсталюйте пакет.

Код Oink необхідно ввести на сторінці загальних налаштувань налаштувань Snort. Я також хотів би встановити прапорець, щоб також увімкнути правила щодо нових загроз. Правила ET підтримуються спільнотою з відкритим кодом і можуть надавати деякі додаткові правила, які можуть бути відсутні в наборі Snort.

Автоматичне оновлення

За замовчуванням пакет Snort не оновлює правила автоматично. Рекомендований інтервал оновлення - один раз на 12 годин, але ви можете змінити це відповідно до свого оточення.

Не забудьте натиснути кнопку «зберегти», коли закінчите вносити зміни.

Оновлення правил вручну

Snort не містить жодних правил, тому вам доведеться вручну їх оновлювати з першого разу. Щоб запустити оновлення вручну, натисніть вкладку оновлення, а потім натисніть кнопку правил оновлення.

Пакет завантажить найновіші набори правил із Snort.org, а також нові загрози, якщо ви вибрали цю опцію.

Після завершення оновлення правила будуть витягнуті та готові до використання.

Правила потрібно завантажувати вручну під час першого налаштування Snort.

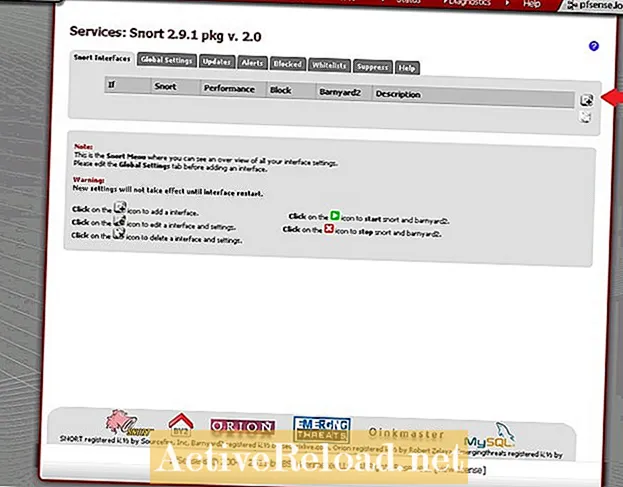

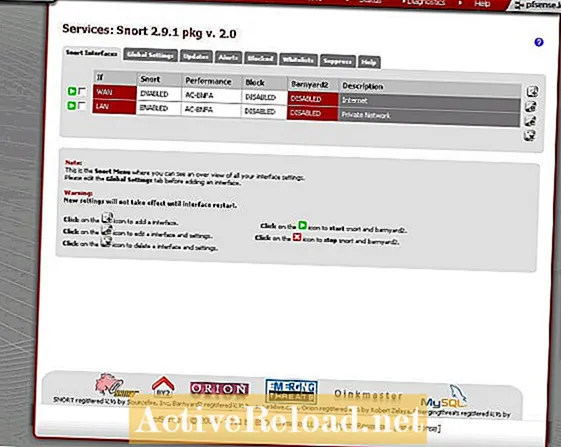

Додавання інтерфейсів

Перш ніж Snort може почати функціонувати як система виявлення вторгнень, вам слід призначити інтерфейси для моніторингу. Типова конфігурація - Snort для моніторингу будь-яких WAN-інтерфейсів. Інша найпоширеніша конфігурація - Snort для моніторингу інтерфейсу WAN та LAN.

Моніторинг інтерфейсу локальної мережі може забезпечити деяку видимість атак, що відбуваються всередині вашої мережі. Нерідкі випадки, коли ПК в мережі LAN заражається шкідливим програмним забезпеченням і починає запускати атаки на системи всередині та поза мережею.

Щоб додати інтерфейс, клацніть символ плюса, який знаходиться на вкладці Snort.

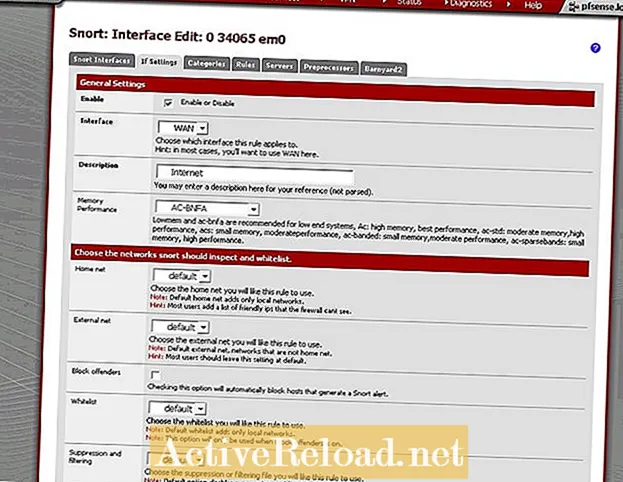

Налаштування інтерфейсу

Після натискання кнопки додати інтерфейс ви побачите сторінку налаштувань інтерфейсу.Сторінка налаштувань містить багато опцій, але є лише кілька, про які вам дійсно потрібно турбуватися, щоб налагодити роботу.

- Спочатку встановіть прапорець увімкнення у верхній частині сторінки.

- Далі виберіть інтерфейс, який потрібно налаштувати (у цьому прикладі я спочатку налаштовую WAN).

- Встановіть продуктивність пам'яті на AC-BNFA.

- Установіть прапорець "Журнал сповіщень для сопіння файлу unified2", щоб функціонував barnyard2.

- Клацніть зберегти.

Якщо ви використовуєте багатофункціональний маршрутизаторВи можете налаштувати інші інтерфейси WAN у вашій системі. Я також рекомендую додати інтерфейс LAN.

Перш ніж запустити інтерфейси, є ще кілька налаштувань, які потрібно налаштувати для кожного інтерфейсу. Щоб налаштувати додаткові параметри, поверніться до вкладки Snort interfaces та натисніть символ "E" у правій частині сторінки поруч з інтерфейсом. Це поверне вас на сторінку конфігурації для цього конкретного інтерфейсу. Щоб вибрати категорії правил, які слід увімкнути для інтерфейсу, натисніть на вкладку категорій. Усі правила виявлення поділяються на категорії. Категорії, що містять правила з нових загроз, починатимуться з "що з’являються", а правила з Snort.org починаються з "snort". Вибравши категорії, натисніть кнопку збереження внизу сторінки. Поділивши правила на категорії, ви можете ввімкнути лише ті конкретні категорії, які вас цікавлять. Я рекомендую включити деякі більш загальні категорії. Якщо ви використовуєте певні служби у вашій мережі, такі як Інтернет або сервер баз даних, тоді вам слід також увімкнути категорії, що відносяться до них. Важливо пам’ятати, що Snort вимагатиме більше системних ресурсів кожного разу, коли вмикається додаткова категорія. Це також може збільшити кількість помилкових спрацьовувань. Загалом, найкраще включати лише ті групи, які вам потрібні, але сміливо експериментуйте з категоріями та дивіться, що найкраще працює.Вибір категорій правил

Яке призначення категорій правил?

Як я можу отримати більше інформації про категорії правил?

Якщо ви хочете дізнатись, які правила існують у категорії, і дізнатися більше про те, що вони роблять, тоді ви можете натиснути на категорію. Це зв’яже вас безпосередньо зі списком усіх правил у межах категорії.

Популярні категорії правил Snort

| Назва категорії | Опис |

|---|---|

snort_botnet-cnc.rules | Орієнтується на відомих хостів команд і керування ботнетом. |

snort_ddos.rules | Виявляє атаки відмови в обслуговуванні. |

snort_scan.rules | Ці правила визначають сканування портів, зонди Nessus та інші атаки збору інформації. |

snort_virus.rules | Виявляє підписи відомих троянських програм, вірусів та хробаків. Дуже рекомендується використовувати цю категорію. |

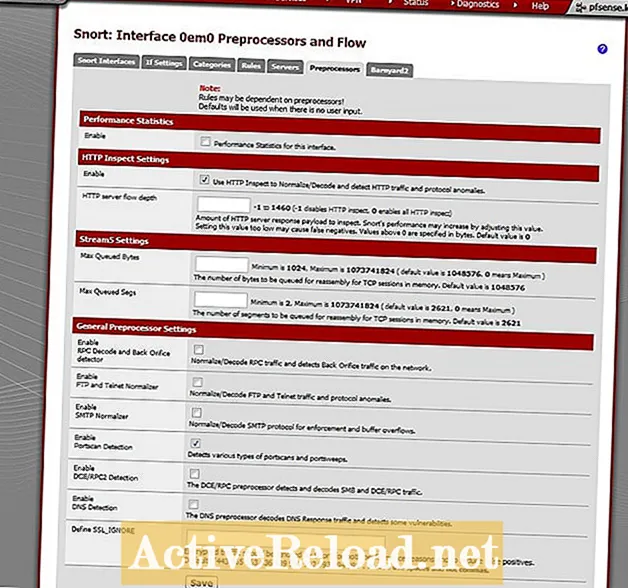

Налаштування попереднього процесора та потоку

На сторінці налаштувань препроцесорів є кілька налаштувань, які слід увімкнути. Багато правил виявлення вимагають активації перевірки HTTP, щоб вони могли працювати.

- У розділі Налаштування перевірки HTTP увімкніть "Використовувати перевірку HTTP для нормалізації / декодування"

- У розділі загальних налаштувань препроцесора увімкніть "Виявлення Portscan"

- Збережіть налаштування.

Запуск інтерфейсів

Коли до Snort додається новий інтерфейс, він не запускається автоматично. Щоб запустити інтерфейси вручну, натисніть зелену кнопку відтворення зліва на кожному налаштованому інтерфейсі.

Коли запущено функцію Snort, текст за назвою інтерфейсу відображатиметься зеленим кольором. Щоб зупинити Snort, натисніть на червону кнопку зупинки, розташовану на лівій стороні інтерфейсу.

Є кілька загальних проблем, які можуть перешкодити запуску Snort.

Якщо Snort не вдається запустити

Перевірка на наявність сповіщень

Після успішного налаштування та запуску Snort ви повинні почати бачити сповіщення після виявлення трафіку, що відповідає правилам.

Якщо ви не бачите жодних сповіщень, дайте йому трохи часу, а потім перевірте ще раз. Це може зайняти деякий час, перш ніж ви побачите будь-які сповіщення, залежно від обсягу трафіку та ввімкнених правил.

Якщо ви хочете переглянути сповіщення віддалено, ви можете ввімкнути налаштування інтерфейсу «Надсилати сповіщення в основні системні журнали». Оповіщення, які з'являються в системних журналах, можуть бути переглядається віддалено за допомогою Syslog.

Ця стаття є точною та вірною, наскільки відомо автору. Вміст призначений лише для інформаційних чи розважальних цілей і не замінює особистих порад чи професійних порад у ділових, фінансових, юридичних чи технічних питаннях.